在資安事件中,常常聽到客戶資料遭外洩,這時大家就會想說,是不是 Web Server 或公司內部電腦是否有木馬病毒入侵,但是並不是什麼案件都是被植入執行程式,而是利用SQL語法的盲點或該網站漏洞進行攻擊,有些企業尤其是電商,對資安概念較不注重,前台資料送往後台時沒做一些字串過濾與篩檢直接跟資料庫溝通,導致資料庫回傳出不該傳的資料出現,好比客戶名單或非正常登入後台,我用SQLite簡單展示SQL語法盲點,我們先看 DB Table:接下來用正常 SQL 語法去做 Select

在資安事件中,常常聽到客戶資料遭外洩,這時大家就會想說,是不是 Web Server 或公司內部電腦是否有木馬病毒入侵,但是並不是什麼案件都是被植入執行程式,而是利用SQL語法的盲點或該網站漏洞進行攻擊,有些企業尤其是電商,對資安概念較不注重,前台資料送往後台時沒做一些字串過濾與篩檢直接跟資料庫溝通,導致資料庫回傳出不該傳的資料出現,好比客戶名單或非正常登入後台,我用SQLite簡單展示SQL語法盲點,我們先看 DB Table:接下來用正常 SQL 語法去做 SelectRexLin 發表在 痞客邦 留言(0) 人氣(727)

在企業界裡,很多大公司或機敏性較高的公家單位,對機密資料外流嚴重性非常重視,尤其像台積電這種大公司以及軍方單位,最害怕的就是有內賊把內部資料外流出去,畢竟這些單位的網路都是封閉的,所以就有可能會用USB外接儲存裝置把內部資料流出,不過這些單位在這方面的防護都做得非常好,但我還是介紹一下,要是有外接裝置插入,我們可以從哪裡調查。可以從

在企業界裡,很多大公司或機敏性較高的公家單位,對機密資料外流嚴重性非常重視,尤其像台積電這種大公司以及軍方單位,最害怕的就是有內賊把內部資料外流出去,畢竟這些單位的網路都是封閉的,所以就有可能會用USB外接儲存裝置把內部資料流出,不過這些單位在這方面的防護都做得非常好,但我還是介紹一下,要是有外接裝置插入,我們可以從哪裡調查。可以從 Registry

裡找到外接裝置插入這台電腦相關的安裝資訊,如圖:RexLin 發表在 痞客邦 留言(1) 人氣(1,925)

在數位鑑識裡,有可能遇到公司想調查離職員工的使用電腦,或是檢警調查嫌犯電腦的操作紀錄等…,我們可以從 C:\Users\[使用者名稱]\AppData\Roaming\Microsoft\Windows\Recent\AutomaticDestinations 這個路徑下的檔案做解析,如下圖:

可以從這些檔案解析出該使用者開啟過什麼檔案,時間點是什麼時候,好推測此電腦人為操作的時間流程,而且還可以找到嫌犯可能的犯罪證據,畢竟他開啟過的檔案中,裡面或許有他的犯罪檔案內容,這都值得調查的,我們看看解析後的結果吧!

RexLin 發表在 痞客邦 留言(0) 人氣(1,224)

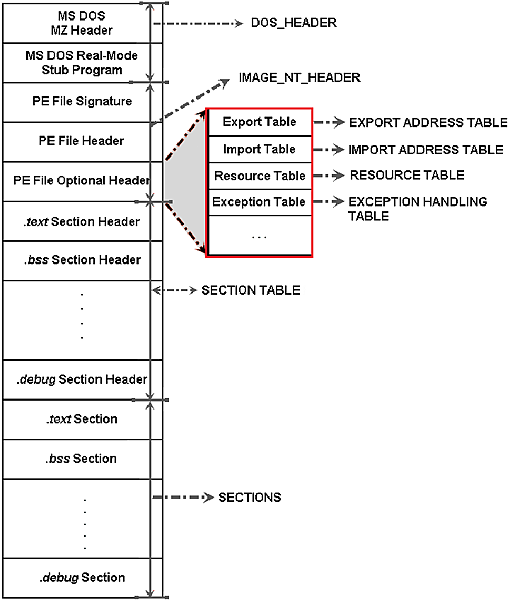

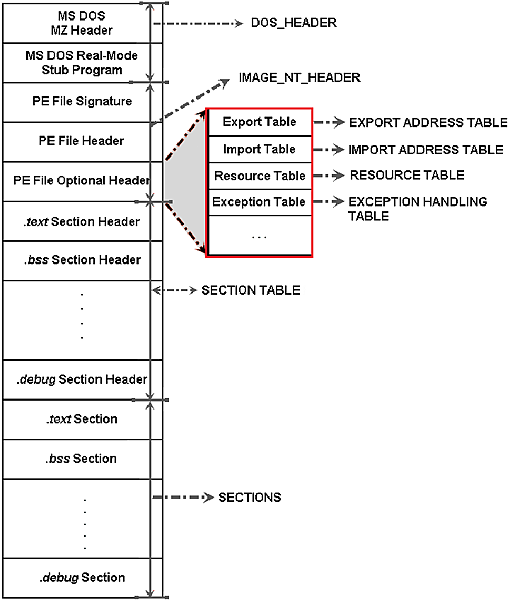

在調查惡意程式時,我們應該得先瞭解惡意程式是怎麼撰寫的,因為您要是更熟悉製作手法就越能知道我該從哪裡下手調查,這次我用簡單方式來講解程式加殼,以前很多惡意程式被多家防毒軟體掌握,導致無法對該電腦進行執行,因此加殼手法在惡意程式上越來越常見,我們看下圖:

在調查惡意程式時,我們應該得先瞭解惡意程式是怎麼撰寫的,因為您要是更熟悉製作手法就越能知道我該從哪裡下手調查,這次我用簡單方式來講解程式加殼,以前很多惡意程式被多家防毒軟體掌握,導致無法對該電腦進行執行,因此加殼手法在惡意程式上越來越常見,我們看下圖:出處:https://www.researchgate.net/figure/PE-structure-of-normal-executable_fig1_259647266

RexLin 發表在 痞客邦 留言(0) 人氣(532)

在數位鑑識調查中,往往會留意程式的網路行為,因為木馬就是把您個人重要資料上傳出去,我們通常作法就是監控封包或連線行為,但是開始調查後,也就是事件發生之後,不見得當下還能偵測到異常流量,所以可以解析 C:\Windows\System32\sru\srudb.dat 裡面有記載您電腦 app 也就是程式的網路上傳與下載的總流量,從這裡的資訊去辨別哪支程式是沒註冊、位置也較可疑,就可以留意他上傳的流量,是否異常過多,好去追蹤分析該程式行為,是否為木馬程式。我們看看資訊內容:上圖就是我從 C:\Windows\System32\sru\srudb.dat 解析出來的資訊,裡面紅框就是我剛說的程式名稱與上傳流量的資訊,有興趣的朋友也能去解析該檔案內容資訊,它裡面記載的資訊不只這些。

在數位鑑識調查中,往往會留意程式的網路行為,因為木馬就是把您個人重要資料上傳出去,我們通常作法就是監控封包或連線行為,但是開始調查後,也就是事件發生之後,不見得當下還能偵測到異常流量,所以可以解析 C:\Windows\System32\sru\srudb.dat 裡面有記載您電腦 app 也就是程式的網路上傳與下載的總流量,從這裡的資訊去辨別哪支程式是沒註冊、位置也較可疑,就可以留意他上傳的流量,是否異常過多,好去追蹤分析該程式行為,是否為木馬程式。我們看看資訊內容:上圖就是我從 C:\Windows\System32\sru\srudb.dat 解析出來的資訊,裡面紅框就是我剛說的程式名稱與上傳流量的資訊,有興趣的朋友也能去解析該檔案內容資訊,它裡面記載的資訊不只這些。RexLin 發表在 痞客邦 留言(0) 人氣(1,302)

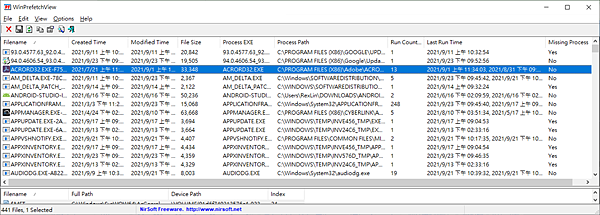

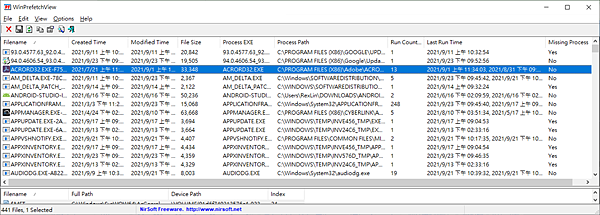

我們在調查一台主機時,往往會想知道這台主機到底執行過哪些程式,以及他到底是什麼時間啟動的,在 Windows 的數位鑑識調查裡,可以從 C:\Windows\Prefetch 裡的 .pf 檔案去做解析可得知這台電腦到底執行過哪些程式,但 Windows 版本不同,他的 Binary 格式也有所不同,像 XP、Server 2003 他跟 Win7、Server 2008 Binary 位移就不一樣,而且他們的執行時間只記錄最後一次那筆,到 Win8 後他執行時間都會有紀錄,Win10 後他的 Binary 又多做一層壓縮演算法,所以要先解壓在解析 .pf 檔,看解析後的下圖:

我們可以看到 exe 的名稱與路徑,他的建立時間、修改時間、檔案大小,但最主要的是會去看到執行次數與最後執行時間,因為在分析可疑程式時,第一會去找該 exe 的路徑是否在那些常看到的不尋常路徑,像 Temp、Appdata 底下那些目錄下層,要是有就會觀察他執行時間的變動,看是不是跟我上次說的開機啟動那篇一些手法起來時間吻合,要是有就多好幾個方向做調查,這些都是數位鑑識調查的眉角,有興趣的朋友可以參考看看。

RexLin 發表在 痞客邦 留言(0) 人氣(668)

我們在尋找可疑程式或檔案時,看到工作管理員或其它第三方工具檢視正在執行的程序,往往最多的程序執行位置落在 C:\Windows\System32,但是這麼多的程序又不知道到底是不是 Windows 自身的程式還是被人惡意放入在該位置執行的,您或許會調查他的數位簽章,可是 System32 裡的程式並不是每個都有簽章,那我們該如何判斷該程序是否是 Windows 自身的程式,我提供一個方向讓大家可以參考看看。據我所知道的在 C:\Windows 這目錄底下包含子目錄的執行程式(.exe),它的可完整操作權限使用者名稱為:Trusterinstaller,他可以完全控制、修改、執行、讀取、寫入,但其他使用者權限如:SYSTEM、Administrators、Users 只能執行與讀取,我們可以進入到 C:\Windows 這目錄找一隻執行程式(.exe),按右鍵 > 內容 > 安全性看看他的權限結構,如圖:

我們在尋找可疑程式或檔案時,看到工作管理員或其它第三方工具檢視正在執行的程序,往往最多的程序執行位置落在 C:\Windows\System32,但是這麼多的程序又不知道到底是不是 Windows 自身的程式還是被人惡意放入在該位置執行的,您或許會調查他的數位簽章,可是 System32 裡的程式並不是每個都有簽章,那我們該如何判斷該程序是否是 Windows 自身的程式,我提供一個方向讓大家可以參考看看。據我所知道的在 C:\Windows 這目錄底下包含子目錄的執行程式(.exe),它的可完整操作權限使用者名稱為:Trusterinstaller,他可以完全控制、修改、執行、讀取、寫入,但其他使用者權限如:SYSTEM、Administrators、Users 只能執行與讀取,我們可以進入到 C:\Windows 這目錄找一隻執行程式(.exe),按右鍵 > 內容 > 安全性看看他的權限結構,如圖:RexLin 發表在 痞客邦 留言(1) 人氣(809)

在調查惡意程式時,尤其是木馬類型的程式,他基本特性就是要常駐,不能因為重開機就停止運作,不然就沒任何作用跟一般垃圾檔案沒兩樣,所以它得一直維持它的運作方法就是寫入開機啟動,但寫開機啟動方法好幾個,我舉常見的這四種方式。

1.Registry

RexLin 發表在 痞客邦 留言(0) 人氣(1,090)

在上一篇 Ext4 的介紹,最後講到我們可以從 Ext4 的一個地方有機會找到該筆刪除檔案的檔案實體位置,這個地方就是 Ext4 Journal ,我們可以從 Inode 表裡找到它,它在表裡編號為 8,Journal 裡面記錄著 Ext4 裡檔案與目錄的變化,是記載著這些檔案、目錄 Inode 內容,所以我們可以從這裡找到那筆刪除檔案還沒被修改成已刪除的 Inode 內容,找到這筆 Inode 內容後,就能看到他檔案實體位置資訊,藉此將這筆刪除檔案復原,當然 Journal 也是有最大 Size 限制,換句話說時間經過太久或檔案變動過多,也是可能被覆蓋資訊,那就來看下面尋找刪除檔案方法展示圖:

這張圖是上一篇介紹的刪除檔案 Inode 內容資訊

RexLin 發表在 痞客邦 留言(0) 人氣(399)

在前幾篇文章講完 Windows 使用為主的 NTFS 硬碟邏輯格式,這次來分享 Linux 常用的硬碟邏輯格式 Ext4,因為本人習慣用 Windows 系統,所以 Ext4 邏輯是用 Windows 去解析此格式的硬碟,雖然 Windows 不支援 Ext4 但解析硬碟格式邏輯資料方式都是一樣的,不管是什麼作業系統。

我以簡單方式說明,其實 Ext4 一開始從 Super Block 找到 Inode 位置,我們就可以用遞迴方式解析該硬碟底下所有目錄與檔案,Inode 簡單來說就是紀錄硬碟內的檔案與目錄詳細資訊,感覺跟 NTFS 的 MFT 表很像但沒比它記錄的結構邏輯這麼複雜,所以一開始會從 Root 在 Inode 編號為 2 開始解析,資料結構內容如下:

RexLin 發表在 痞客邦 留言(0) 人氣(320)